Два специалиста по компьютерной безопасности смогли обнаружить критические уязвимости в программном обеспечении, установленном на автомобиле Jeep Cherokee выпуска 2014 года. Подобные «дыры» также были обнаружены и в автомобиле Chevrolet Corvette.

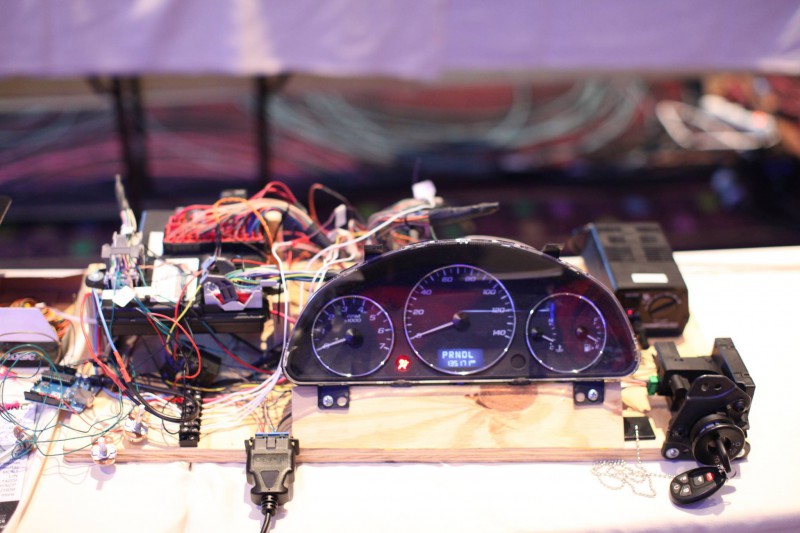

Специалисты по компьютерной безопасности уже достаточно давно предупреждали производителей автомобилей, что недостаточный контроль и тестирование программного обеспечения для бортового компьютера могут создать возможности для обхода защиты от взлома. Среди потенциально слабых мест инженеры называют порт диагностики автомобиля OBD, а также все беспроводные точки доступа, начиная от контроллера проверки давления в шинах и заканчивая различными мультимедийными устройствами, использующих сети LTE.

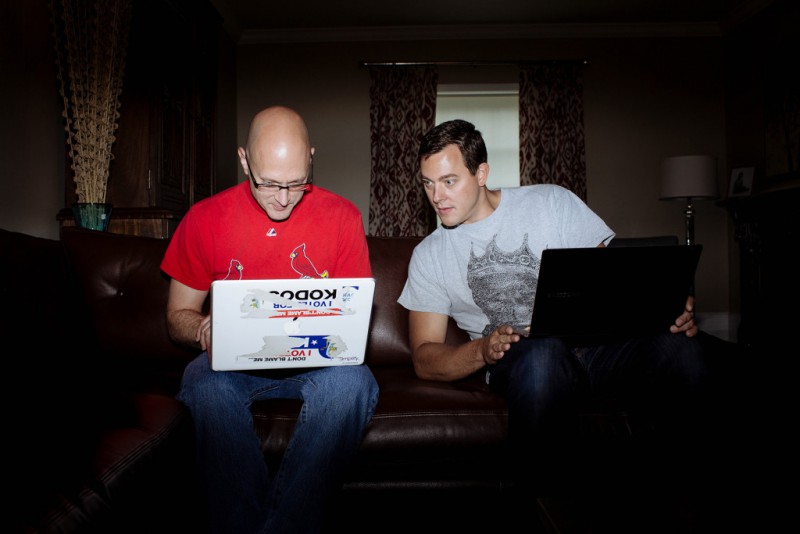

Именно через 4G сеть компьютерные инженеры Крис Валасек и Чарли Миллер смогли проникнуть в бортовую систему Jeep Cherokee. Находясь за несколько километров от машины, хакеры смогли получить доступ к критически важным узлам управления автомобилем. Удивительно, но взломать компьютер машины инженерам удалось при помощи простенького смартфона, подключенного к обычному Макбуку, оснащенного софтом для поиска уязвимостей в беспроводных сетях. С помощью данного оборудования хакеры сумели получить точные координаты GPS, ip-адрес, модель, идентификационный номер и год выпуска автомобилей поблизости от себя.

Изначально, когда инженеры обнаружили уязвимость в оснащенном модулем FCA Uconnectsystem автомобиле JeepCherokee, они предполагали, что уязвимость будет доступна только в пределах прямой видимости беспроводной сети Wi-Fi. После детального изучения «дыры» в безопасности бортового компьютера хакеры пришли к выводу, что взломать автомобиль можно с любого расстояния при наличии подключения к Интернету.

Усадив в Jeep Cherokee добровольцев, инженеры продемонстрированы перехват управления автомобилем. Хакеры смогли заглушить двигатель, управлять насосом омывателя стекла и стеклоочистителями, а также сумели перехватить руль автомобиля и направили его в кювет. После этого инженеры связались с производителем и заявили о найденных уязвимостях.

Усадив в Jeep Cherokee добровольцев, инженеры продемонстрированы перехват управления автомобилем. Хакеры смогли заглушить двигатель, управлять насосом омывателя стекла и стеклоочистителями, а также сумели перехватить руль автомобиля и направили его в кювет. После этого инженеры связались с производителем и заявили о найденных уязвимостях.

Подобные «дыры» в программном обеспечении смогли найти и в автомобилях Chevrolet Corvette. При помощи смс-сообщения хакеры перехватили управление автомобилем и удаленно со смартфона отдавали команды на выполнение различных действий. Автомобиль включал стеклоочистители, двигался с места и останавливался согласно удаленным командам.

Такие уязвимости могут быть очень опасны для водителей и пассажиров взломанных автомобилей. Перехват управления означает, что водитель не сможет адекватно реагировать на дорожную обстановку, что может привести к многочисленным авариям и гибели людей.

Корпорация Chrysler в срочном порядке выпустила специальный фикс для устранения найденных уязвимостей для всех своих марок машин Dodge, Jeep, Ram и Chrysler. Владельцам указанных автомобилей достаточно обратиться в дилерский центр, чтобы получить флешку с обновлением ПО, которое устранит «дыру» в безопасности.

В то же время компания Chrysler заявила о своей обеспокоенности тем фактом, что хакеры собираются предоставить найденные уязвимости на конференции хакеров DEFCON Hacking Conference. Компания утверждает, что подобное обнародование программного кода может нести потенциальную опасность даже после выпуска обновления, устраняющего найденные уязвимости. По сведениям компании, даже при обнаружении потенциально угрожающих безопасности водителя дефектов достаточно большой процент владельцев игнорируют процедуру отзыва и не устанавливают необходимые обновления.

Все же доклад прозвучал на DEFCON Hacking Conference и это послужит большим пинком производителям автомобилей, которые не уделяли ранее большого внимания безопасности программного обеспечения. В следующем видео ребята детально рассказали о взломе и управлении автомобилями.

Комментарии:

No Comments